“Het internet geeft de mogelijkheid om in een razendsnel tempo illegale software voor een hele grote groep mensen beschikbaar te stellen. Om dit enigszins in te dammen spenderen software ontwikkelaars ontzettend veel geld in kopieerbeveiligingsmechanismen. Soms wordt er gekozen voor kant-en-klare oplossingen, soms wordt er zelf een kopieerbeveiliging bedacht. Licentiediskettes, hardlocks, lange codes en activatiesleutels ten spijt, het baat allemaal niet. Nog altijd zijn er illegale versies van de nieuwste MS Windows of Autocad op het internet verkrijgbaar.

Persoonlijk denk ik dat een vorm van kopieerbeveiliging wel enigszins werkt. Iemand met geen verstand van kopieerbeveiligingen zal niet meer kunnen kopieerden. Alleen zijn zij niet de grootste verspreiders, zij zijn de gebruikers. Van elk pakket hoeft er slechts een exemplaar gekraakt te worden en de rest van de wereld zal deze versie gaan gebruiken.

“Een deel van de crackers hebben een code dat zij alleen cracken voor educatie, maar de enige manier om aan te tonen dat je de eerste bent die het nieuwste spelletje van bijvoorbeeld EA heeft gekraakt, kan alleen maar door deze op het internet beschikbaar te stellen”

Er bestaan clubs of groepen van crackers (mensen die software kraken) die als doel hebben om altijd de eerste te zijn met het kraken van het nieuwste spel, office- of windows pakket. Zij zien kraken als meedoen aan een soort van puzzelspel en de prijs is de glorie voor de hele groep.

Een deel van de crackers hebben een code dat zij alleen cracken voor educatie, maar de enige manier om aan te tonen dat je de eerste bent die het nieuwste spelletje van bijvoorbeeld EA heeft gekraakt, kan alleen maar door deze op het internet beschikbaar te stellen. Andere groepen kunnen deze gekraakte versie controleren op werkbaarheid door de versie te downloaden en vervolgens te gebruiken.

Door het groepsbesef en de beste willen zijn, zullen crackers altijd blijven bestaan. De samenstelling zal wijzigen, maar de vergaarde kennis zal overgedragen worden en daar zit hem ook de kneep.

Nieuwe softwaremakers proberen ofwel het wiel opnieuw uit te vinden of grijpen naar een thirdparty tool waarmee ze hun software veilig kunnen distributeren. Helaas zijn veel technieken en thirdparty tools allang gekraakt en alle varianten zullen ook snel gekraakt worden, vooral omdat ontwikkelaars geen crackers zijn.

Als softwaregebruiker vind ik kopieerbeveiliging helemaal niks, ik kan geen legale back-up maken, iets waar ik als EU- ingezetene recht op heb (althans nu nog). Als ontwikkelaar wil ik niet, dat mijn producten zomaar gestolen kunnen worden. En daarom wil ik het stelen indammen of eigenlijk helemaal onmogelijk maken. Eerder heb ik aangegeven dat Thirdparty beveiligins tools nauwelijks werken om het echte kraken tegen te gaan. Hoe moet ik dan te werk gaan?

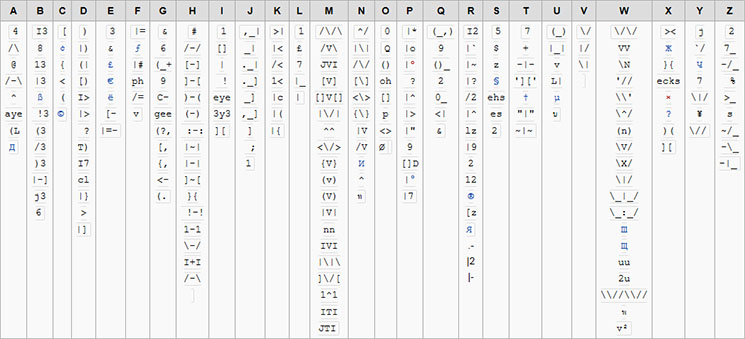

- leer te denken als een kraker,

- leer de tools van een kraker te gebruiken,

- leer de kraker zijn trots te kraken.

Voor de eerste twee punten verwijs ik naar de fantastische website van de cracker Fravia.

Een waarschuwing vooraf is zeker op zijn plaats. de website van Fravia is Internet Explorer onvriendelijk. Gebruik daarom browser Firefox of Opera.

Het kraken van de kraker’s trots zal ik zo gaan behandelen. Eerst wat Fravia uitleg. De informatie op zijn website is voor alleen voor educatief gebruik. Maar goed, niemand controleert wat een scriptkiddie vervolgens met die kennis gaat doen. Fravia zelf wil niet meer geassocieerd worden met kraken van software. Hij heeft nu een website over het zoeken van informatie op het internet. De Fravia zoek website is overigens ook het bezoeken waard.

De meeste crackers zijn met elkaar verbonden door middel van een club of groep. Het doel is om het nieuwste zo snel mogelijk te kraken en andere groepen zo de loef af te steken. Bekende groepen hebben een reputatie opgebouwd van het leveren van goede gekraakte versies. Als software ontwikkelaar is het naar mijn idee zaak om met een beveiliging te komen waardoor de reputatie van de cracker geschaadt kan worden.

Als ontwikkelaar stel ik een drie traps kopieerbeveiliging voor:

- gebruik een normale kopieerbeveiling om de eenvoudige gebruiker te beletten om kopieën te maken

- een sluimer beveiliging waar de eerste beveilings omzeiling door gedetecteerd wordt, maar daar nog even niets meedoet,

- de sluimer beveiliging treedt na x tijd in werking waardoor de kopie waardeloos wordt.

Door de eerste beveiliging wordt het pakket een uitdaging voor crackers. De beveiliging wordt gekraakt en de gekraakte versie wordt op het internet gezet. Mensen downloaden deze versie en de versie werkt in eerste instantie. Na x tijd, treedt de sluimer beveiliging in en de gekraakte versie werkt niet meer. De reputatie van de crackers groep is geschaad. Na een aantal van dit soort gekraakte versies in omloop te hebben gebracht, zal de groep niet meer als volwaardig worden gezien en wellicht houden ze er dan mee op. De lol is er zeg maar van af. Een neveneffect kan zijn, dat de downloads ook geen vertrouwen meer in illegale software hebben en wellicht hun leven gaan beteren.

Denk als software ontwikkelaar goed na over een beveiligingstool. Niet alleen vanuit het product beveiligings oogpunt, maar ook de bruikbaarheid van de klant meenemen. Vergeet niet dat het uiteindelijk toch wel gekraakt wordt en dat kon weleens sneller zijn dan in eerste gedacht is.

Maak gebruik van een beveiligingssysteem met een willekeurig beveiligingsalgoritme. Hiermee bedoel ik een algoritme die niet altijd hetzelfde te werk gaat. In de praktijk komt het er op neer om drie of meer beveiligings procedures in een product te maken, die allemaal om en om de beveiliging regelen. Crackers worden hier niet goed van, maar het maakt het product ook des te meer aantrekkelijker om te gaan kraken.

Denk als software ontwikkelaar goed na over een beveiligingstool. Niet alleen vanuit het product beveiligings oogpunt, maar ook de bruikbaarheid van de klant meenemen. Vergeet niet dat het uiteindelijk toch wel gekraakt wordt en dat kon weleens sneller zijn dan in eerste gedacht is.

Gebruik een sluimerbeveiliging. Laat het programma voor circa 4 a 5 dagen werken en laat dan de beveiliging in werking gaan. Iedereen die veel moeite heeft gedaan om het pakket te downloaden, zal dit niet zo leuk vinden.

Gebruik niet voor alle producten dezelfde beveiligingsmethode. Eenmaal gekraakt, maakt de andere producten ook tot krakersdoel.

Het bedenken van beveiligingstechnieken kost veel geld en levert het waarschijnlijk niet eens op, wat het aan schade zou kunnen tegengaan. Sony moest onlangs hele partijen cd’s terughalen door de beruchte root installatie. Dit leverde een slechte naam voor Sony op en een flinke schadepost.

Beveilig niet al te veel. Wanneer er veel beveiligingen zijn, zal de kans toenemen dat er fouten zijn gemaakt waardoor het product onbruikbaar kan worden.

Lees de artikelen van Fravia door en leer meer over de verschillende crackers groepen”